Project Loreleiの概要

Project Loreleiは、2014年に、ただひとつの目的を達成するために開始されました。それは、攻撃者、研究者、および組織が、クラウド環境において何をしているかを理解することです。プロジェクトでは、相互作用の少ないハニーポット(またはサービスを要求しないコンピューター)をグローバルに展開し、接続状況と攻撃に関するテレメトリを記録することにより、ボットと人間の攻撃者が使用する戦術、手法、および手順に対する理解を深めています。

長年にわたり、Project Loreleiは、2つの側面から影響を与えてきました。1つ目は、攻撃者の行動とその潜在的な影響を合理的かつ客観的に評価できるようになったことです。これは他のインターネット全体の研究者と関係性を築くことで、新しい脅威が発生した際に、コラボレーションと確認のためにフォーラムを作るのに役立ちます。そして、2つ目は、プロジェクトで得られた洞察が、果敢な攻撃者や、日和見的な攻撃者、組織の設定ミス、セキュリティ研究者がインターネット上で実施している活動の範囲の広さと幅ついての認識を高めたことです。これらの洞察は、Rapid7の四半期脅威レポートなどのRapid7のレポートで確認していただけます。また、Rapid7のMDRサービスで提供される画期的な攻撃者行動分析にも活かされています。

Project Loreleiの仕組み

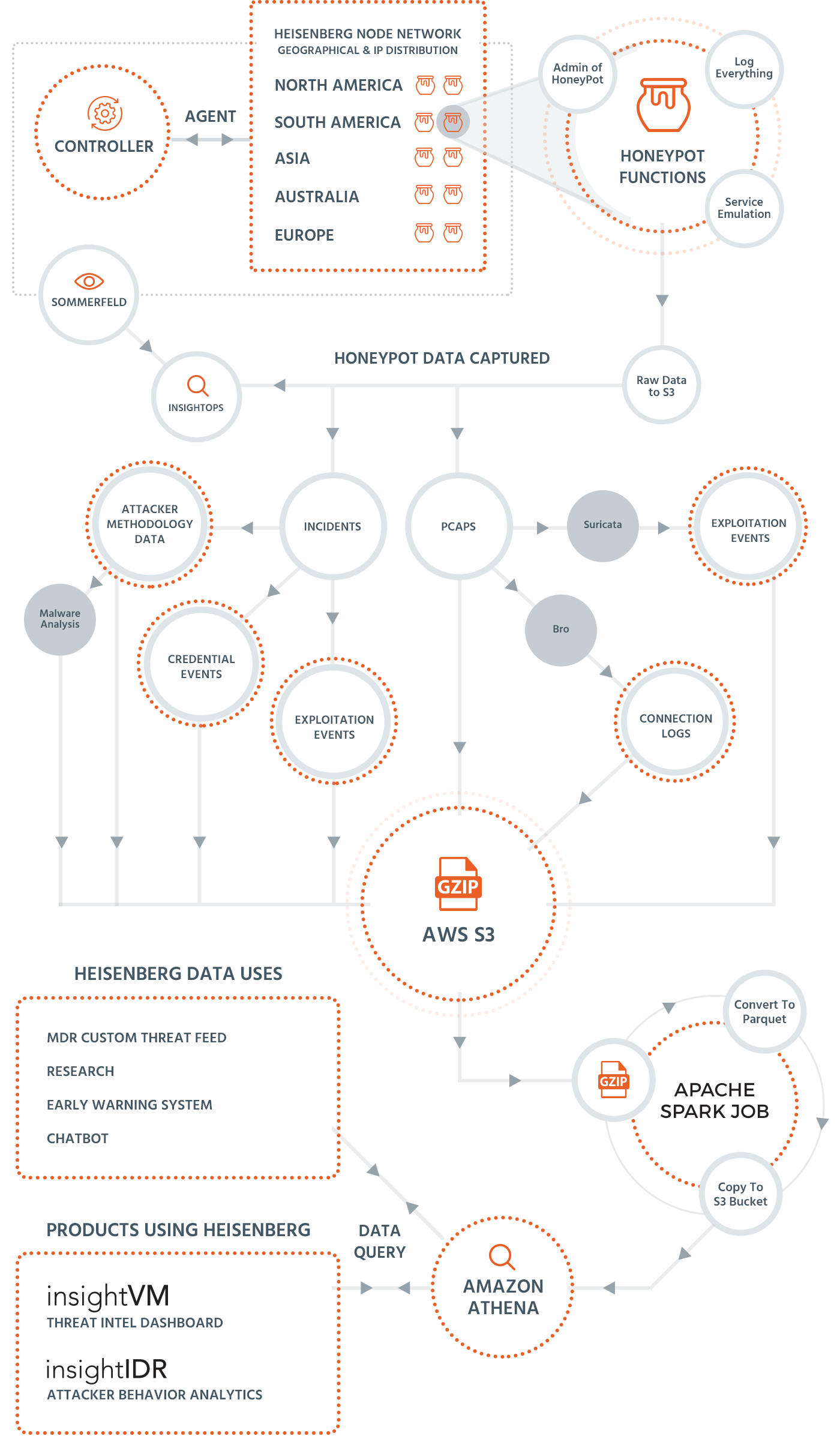

Loreleiのハニーポットフレームワークは、以前から影響力のあった攻撃者検知ツールを最新の環境に向けに利用したものです。それぞれのHeisenbergのノードは、十分にテストされたツールを使用して一元的に展開され、センターにある管理ポータルから制御される、軽量で構成可能なエージェントです。事実上すべてのハニーポットコードをHeisenberg エージェントに展開可能で、すべてのエージェントは、相互通信の後解析のために完全なパケットキャプチャを送り返します。現在、5つの大陸で150以上のハニーポットを世界中に展開されています。

すべての相互通信とパケットキャプチャデータが、センターにあるコレクターと同期され、すべてのリアルタイムログがRapid7製品に直接送信されて、ライブモニタリングと履歴データマイニングが行われます。ひとつのハニーポットに対して、 一方的な接続が試行されると、多くの場合、さらなる分析が必要になります。