Eine Einführung in das Projekt „Sonar“

Das Projekt Sonar startete im September 2013 mit dem Ziel, die Sicherheit durch die aktive Analyse öffentlicher Netzwerke zu verbessern. Während sich die ersten Monate fast ausschließlich auf SSL, DNS und HTTP konzentrierten, führten die Entdeckungen und Erkenntnisse, die aus diesen Datensätzen gewonnen wurden – insbesondere im Hinblick auf die Identifizierung von Systemen, die den IT-Teams unbekannt waren – zur Ausweitung des Projekts Sonar auf das Scannen von UDP-Diensten.

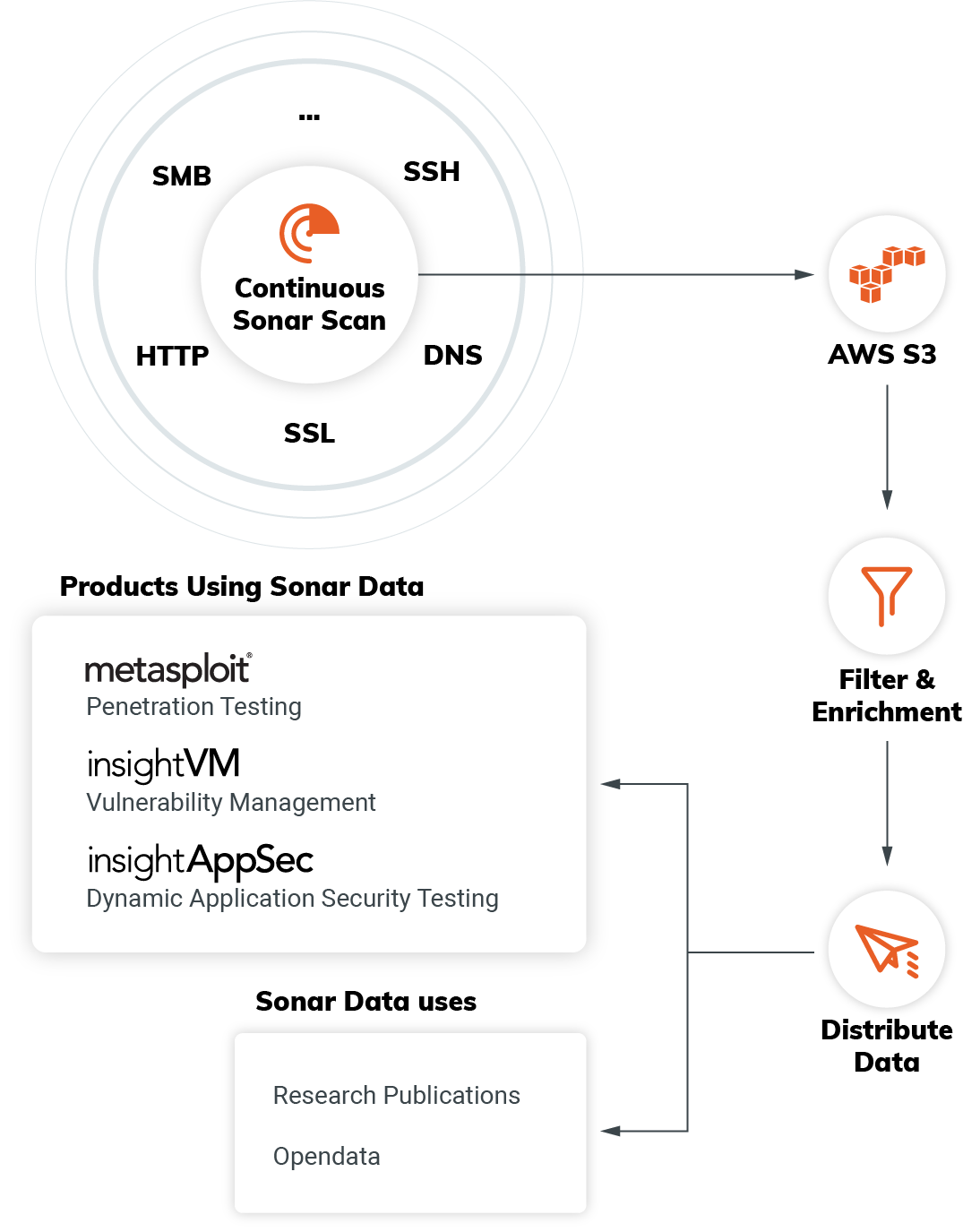

Heute führt Projekt Sonar internetweite Umfragen zu mehr als 70 verschiedenen Diensten und Protokollen durch, um Einblicke in die weltweite Gefährdung durch allgemeine Schwachstellen zu gewinnen. Dies wiederum fließt in die gezielteren Studien von Rapid7 wie die Quarterly Threat Reports und den National Exposure Index sowie in unsere Produktentwicklung und damit verbundene Forschung ein. Die Datensätze sind der Öffentlichkeit unter opendata.rapid7.com zugänglich, um eine weitergehende Sicherheitsforschung zu ermöglichen.

Wie es funktioniert

Für Endpunktstudien sammelt Projekt Sonar Daten in zwei Stufen: In der ersten Phase werden alle öffentlichen IPv4-Adressen (etwa 3,6 Milliarden, ohne die, die sich abgemeldet haben) gescannt, um festzustellen, welche den entsprechenden Service-Port geöffnet haben. Endpunkte, die diesen Port und dieses Protokoll geöffnet haben, werden dann in der Hoffnung auf die Gewinnung nützlicher Informationen angesprochen. Im Rahmen dieser Aktivitäten ermittelt Sonar Namen, die DNS-Einträge darstellen können. So erhält Sonar beispielsweise Namen aus HTML-Links, die bei HTTP-Untersuchungen entdeckt wurden, und extrahiert den Common Name und andere Namen, die in SSL-Zertifikaten enthalten sind. Anschließend führt Sonar wöchentliche DNS-Studien mit fast 3 Milliarden Namen als Eingabe durch und fragt nach mehreren verschiedenen DNS-Eintragstypen mit nützlichen Informationen.

Mithilfe dieser Daten hilft Projekt Sonar Sicherheitsexperten und -forschern bei Folgendem:

- Untersuchen der Exposition der Endpunkte. Ein Ziel ist es, festzustellen, wie viele Hosts im öffentlichen Internet Port 25/TCP offen haben.

- Verstehen der Gefährdung von Assets, z. B. wie viele IPv4-Adressen, die sich im Besitz einer bestimmten Organisation befinden, im Internet verfügbar gemacht werden. Eine weitere Beispielabfrage betrifft die Frage, wie viele DNS-Namen unter einer Domain eines Unternehmens im öffentlichen Internet entdeckt und aufgelöst wurden.

- Verstehen der Risiken. Einige Fragen, die mit Sonar-Daten beantwortet werden können, sind: „Wie viele Hosts im öffentlichen Internet bieten einen riskanten Dienst wie SMB an?“ und, „Welche Betriebssysteme laufen auf diesen Endpunkten?“

Obwohl Project Sonar letztlich dazu dient, unsere kollektive Sicherheitslage zu verbessern, können Sie die Subnetze, von denen aus gescannt wird, auf eine White- oder Blacklist setzen. Senden Sie dazu einfach eine E-Mail mit Ihren CIDR-Blöcken bzw. einer Liste von IP-Adressen und Ihrer Zugehörigkeit an research@rapid7.com.

Weitere Einzelheiten zum Innenleben des Projekts Sonar finden Sie unter opendata.rapid7.com.

Greifen Sie auf die Datensätze zu

Unser Team stellt Project Sonar-Datensätze der Öffentlichkeit zur Verfügung, damit Sie mit Ihrer eigenen Sicherheitsforschung beginnen können.

Kostenlos ansehenProjekt Sonar aus der Vogelperspektive

In diesem Video geht Bob Rudis, Chief Data Scientist bei Rapid7, genauer darauf ein, wie die Daten aus Projekt Sonar vom Labs-Team genutzt werden, einschließlich einer aktuellen (und ziemlich beeindruckenden) Wirkungsgeschichte.

Data Mining im unentdeckten Land

Im Whiteboard Wednesday dieser Woche geht Bob Rudis, Chief Data Scientist bei Rapid7, noch einmal auf die Präsentation ein, die er auf der UNITED-Konferenz 2017 von Rapid7 gehalten hat. Er erläutert im Detail, wie die Daten von Projekt Sonar und Lorelei Cloud vom Team von Rapid7 Labs genutzt werden, sowie auf die bevorstehende Veröffentlichung einer neuen Studie über HTTP-Scans im Headless-Browser.