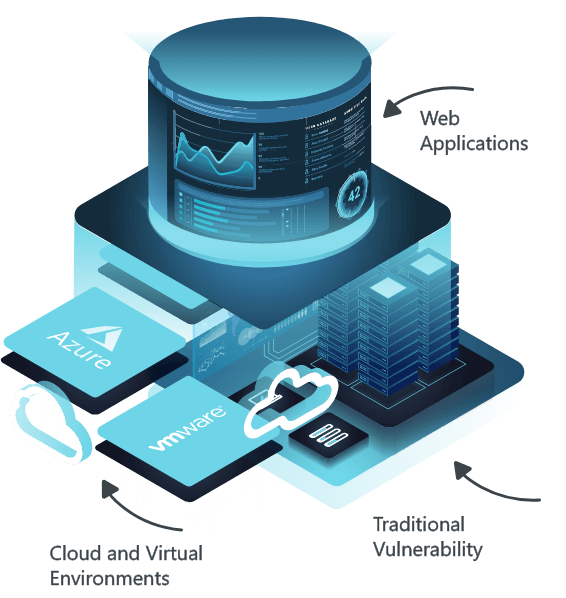

Mit der Weiterentwicklung der IT-Ökosysteme entwickeln sich auch Angreifer und ihre Methoden weiter. Da die Ausnutzung überall auf der modernen Angriffsfläche erfolgen kann – von lokalen und Cloud-Infrastrukturen bis hin zu Anwendungen – kann der Umfang Ihres VRM-Programms (Vulnerability Risk Management) nicht mehr nur auf kritische Infrastrukturen beschränkt werden.

Entdecken Sie, wie Sie das Risiko auf jeder Ebene reduzieren können, und starten Sie Ihr ganzheitliches VRM-Programm noch heute mit einem von unseren Experten zusammengestellten Ressourcen-Kit.

Toolkit herunterladen

Traditionelles Schwachstellenmanagement

Es fängt bei den Grundlagen an. Für viele Unternehmen bilden lokale Ressourcen die Grundlage für das gesamte IT-Netzwerk, sodass es entscheidend ist, ihre Widerstandsfähigkeit zu stärken und aufrechtzuerhalten.

Ihre Schwachstellenmanagement-Technologie sollte Sie in dieser Umgebung in zwei Schlüsselbereichen unterstützen: Sichtbarkeit der Assets in Ihrem Netzwerk und ihres Verhaltens sowie Risikopriorisierung, die die kritischsten Probleme in Bezug auf Ihr Geschäft eskaliert.

Mehr erfahren

Schwachstellenmanagement für Cloud- und virtuelle Umgebungen

Heutzutage ist die Sicherung Ihrer Cloud-Dienste, Cloud-basierten Assets und virtuellen Maschinen genauso wichtig wie die Sicherung ihrer lokalen Gegenstücke. Gartner berichtet, dass 90 % der Unternehmen ohne eine starke Cloud-Sicherheitsstrategie bis 2025 sensible Daten auf unangemessene Weise weitergeben werden.

Sie müssen über ein zuverlässiges System verfügen, um nicht nur kurzlebige Assets im Auge zu behalten, während sie kommen und gehen (die Hoffnung, dass Ihre Entwickler diese Informationen weitergeben, ist ungefähr so zuverlässig wie Brieftauben), sondern auch, um sicherzustellen, dass sie effektiv gepatcht und konfiguriert werden .

Die Ihrem Programm zugrunde liegende Technologie muss sich in die Cloud- und Virtualisierungsdienste, die in Ihrem Unternehmen genutzt werden, wie Amazon Web Services (AWS) und VMware, integrieren und Echtzeitdaten aus diesen abrufen.

Mehr erfahren

Web-Anwendungstests

Webanwendungen haben in den letzten Jahren mit dem Aufkommen neuer Frameworks, Formate und agiler Entwicklungspraktiken erheblich an Komplexität und Volumen zugenommen. Gleichzeitig sind sie für Bedrohungsakteure zum bevorzugten Angriffsvektor geworden – ein Trend, der bei Angreifern, die von neuen Technologien profitieren, anhalten wird.

Es ist von entscheidender Bedeutung, dass sich der Umfang Ihrer Teststrategie auf die Praktiken und Sprachen erstreckt, die von Ihrem Entwicklungsteam verwendet werden, und dass Sie über geeignete Kontrollen für eine mögliche Ausnutzung verfügen.

In Kürze? Das Management Ihres gesamten Schwachstellenrisikos muss sich auf Schwachstellen in Ihren Anwendungen und APIs erstrecken, nicht nur auf die Strukturen, auf denen sie aufgebaut sind.

Mehr erfahren

Toolkit: Erste Schritte mit Vulnerability Risk Management

Die Reduzierung des Risikos auf Ihrer gesamten, modernen Angriffsfläche ist kein leichtes Unterfangen, aber Sie müssen es nicht alleine angehen – laden Sie das unten stehende Toolkit herunter, um eine Checkliste und eine Sammlung von Ressourcen zu erhalten, die von unseren VRM-Experten zusammengestellt wurden, um Ihnen bei der erfolgreichen Vorbereitung zu helfen.