- Home

- Products

- Threat Command

- Features

Threat Command

Externe Threat Intelligence

Treffen Sie fundierte Entscheidungen und reagieren Sie schnell, um Ihr Unternehmen zu schützen

Schutz vor digitalen Risiken

Bedrohungen können aus jeder Richtung kommen und Ihr Unternehmen für Angriffe anfällig machen. Threat Command scannt Clear-, Deep- und Dark-Web auf potenzielle Gefahren, bevor sich diese auf Ihr Unternehmen auswirken können. Sie erhalten kontextbezogene Warnmeldungen zu Bedrohungen, die Ihr Unternehmen betreffen, und können proaktiv Malware, Taktiken, Techniken und Verfahren (TTPs), Phishing-Betrug und andere Bedrohungsakteure recherchieren. Hören Sie sich die Chats im Dark-Web an und Sie wissen immer genauestens Bescheid, was passiert. Threat Command ersetzt Einzellösungen durch eine All-in-One-Lösung für externe Threat Intelligence, Schutz vor digitalen Risiken, Verwaltung von Kompromittierungsindikatoren (IOCs) und Abhilfemaßnahmen.

Mehr erfahrenFachwissen für den Schutz vor Bedrohungen

Unser Expertenteam für die Erkennung von Bedrohungen hat über Jahre hinweg Beziehungen zu Akteuren aufgebaut, ihr Vertrauen gewonnen und dieselben dunklen Foren infiltriert, die sie für ihre Angriffe auf Sie nutzen. Sie sprechen und verstehen mehrere Sprachen und stehen zur Verfügung, um Kunden und Kundinnen Fragen zu beantworten. Sie agieren als Erweiterung unseres Sicherheitsteams, aber eine mit der Erfahrung mit dem Zugriff und der Störung von Bedrohungen, direkt dort, wo sie herkommen. Sie sind Ihre geheime Waffe und Ihre größte Sicherheitsstütze.

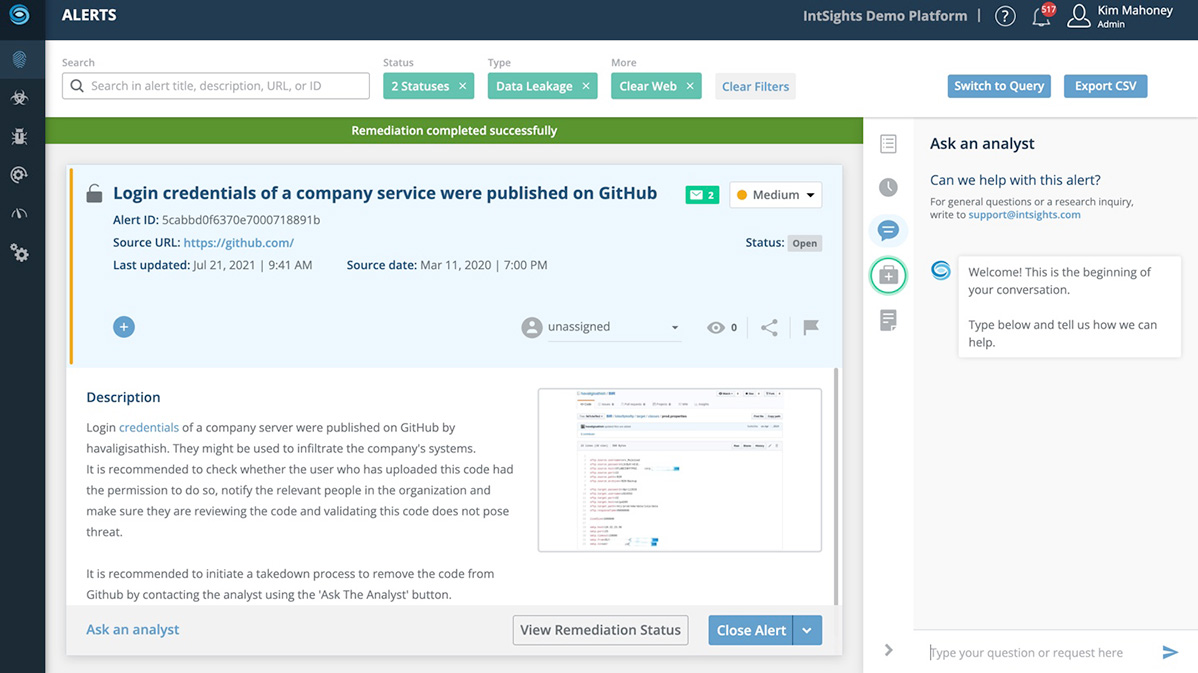

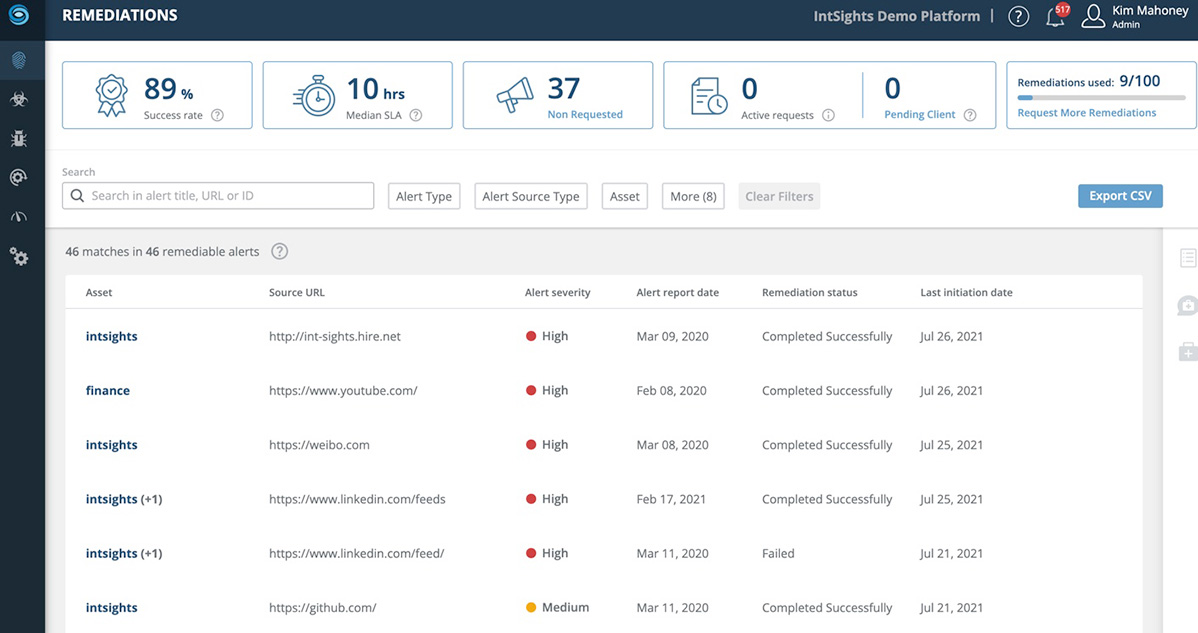

Mehr erfahrenSchnelle Gegenmaßnahmen und Takedown

Mit mehrsprachigen Bedrohungsanalysten und der besten Takedown Rate von 85% in weniger als 24 Stunden nimmt Threat Command Unternehmen die Last des Takedown Managements ab. So können sie einfach die Initiative ergreifen und ihre digitalen Risiken proaktiv minimieren. Unser engagiertes Expertenteam sammelt die Voraussetzungen, beschleunigt die Anfragen und optimiert die Arbeitsabläufe mit Ihrer Rechtsabteilung, damit bösartige Kampagnen so schnell wie möglich unterbunden werden können. Gleichzeitig werden Code- und File-Sharing-Websites auf Hinweise auf Exploits oder durchgesickerte Anmeldedaten überwacht und das gesamte Online-Ökosystem auf Schwachstellen in sozialen Netzwerken, App-Stores und bei Webhosting-Anbietern überprüft.

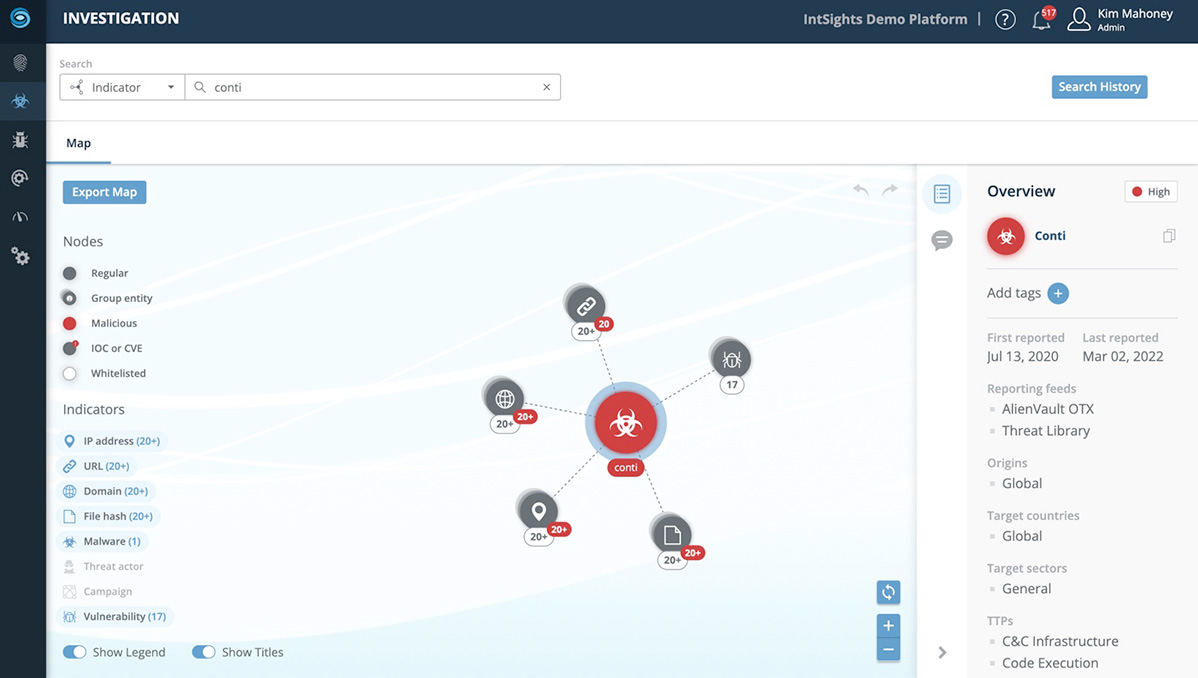

Mehr erfahrenErweiterte Untersuchung und Threat Mapping

Ihr digitaler Fußabdruck entwickelt sich immer weiter. Threat Command, unser dynamisches Asset-Zuordnungsframework verfolgt Ihren sich weiterentwickelnden digitalen Fußabdruck, identifiziert neue potenzielle Angriffsvektoren und erkennt, wo Sie eventuell Gefahren ausgesetzt sind. Von dort aus können Sie automatisch Informationen über Bedrohungsakteure mit Ihrem einzigartigen digitalen Fußabdruck in Verbindung setzen. Mit diesen maßgeschneiderten Informationen können Sie sich auf die Schwachstellen konzentrieren, die tatsächlich eine Bedrohung für Ihr Unternehmen darstellen. So können Sie Prioritäten setzen und ein effizientes Überwachungs- und Remediationsprogramm erstellen.

Mehr erfahrenSchutz im Clear-, Deep- und Dark-Web

Das Dark-Web kann wie ein schwarzes Loch erscheinen, in dem Angreifer lauern, Angriffe koordinieren und sich gegen Ihr Unternehmen verschwören. Threat Command shützt mit klarer Transparenz in das Dark-Web vor den bösen Akteuren. So sind Sie immer vorbereitet, egal, womit Angreifer Sie bedrohen könnten. Mit Threat Command werden Sie frühzeitig vor potenziellen Angriffen gewarnt und erhalten und automatische Informationen über Schwachstellen, die auf Ihre Mitarbeiter, Ihr Netzwerk und Ihre Kunden abzielen. Unsere Technologie mit KI und maschinellem Lernen bietet schnellere Erkennung und Alarme überall im Clear-, Deep- und Dark-Web.

Mehr erfahrenIOC Management und Anreicherung

Entscheidend ist, dass Bedrohungen frühzeitig gestoppt werden oder bevor sie überhaupt entstehen können. Mit dem übersichtlichen Dashboard von Threat Command sehen Sie Ihren gesamten digitalen Fußabdruck – aus dem Internet, aus sozialen Netzwerken und aus mobilen Anwendungen – mit kontextbezogener Echtzeitansicht auf unternehmensspezifische Bedrohungen. Mit Threat Command können Sie automatisch und kontinuierlich die Punkte von Kompromittierungsindikatoren (Indicators of Compromise, IOCs) miteinander verbinden, indem Sie Sicherheitsereignisse, Schwachstellen und Angriffe mit aggregierten und gut verwalteten Daten synchronisieren, was priorisierte und automatisierte Reaktionen ermöglicht.

Mehr erfahrenNahtlose Automatisierung

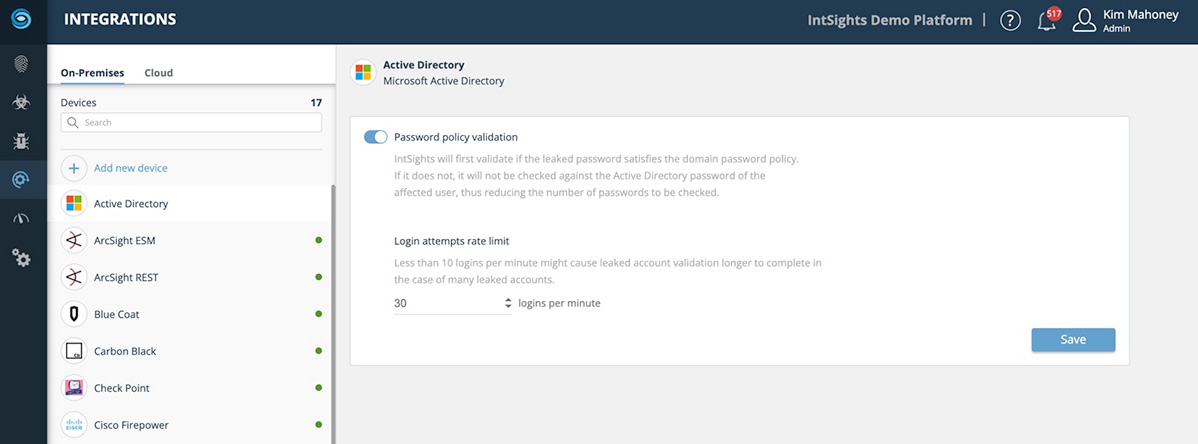

Durch Automatisierung und Überwachung von Clear-, Deep- und Dark-Web sowie über den Zugriff auf benutzerdefinierte Recherchen, Bedrohungssuche und externe Bedrohungsdaten, um ein klares Bild Ihrer gesamten Bedrohungsumgebung zu erstellen, kann Threat Command nahtlos in Ihr gesamtes Sicherheitssystem integriert werden. Unsere Active-Directory-Integration identifiziert automatisch und in Echtzeit neue und bestehende Lecks bei den Anmeldedaten, wodurch es weniger aufwändig wird, Lecks bei den Anmeldedaten zu identifizieren und den Prozess zum Zurücksetzen der Anmeldedaten einzuleiten. Ihr Unternehmen wird nichts verpassen.

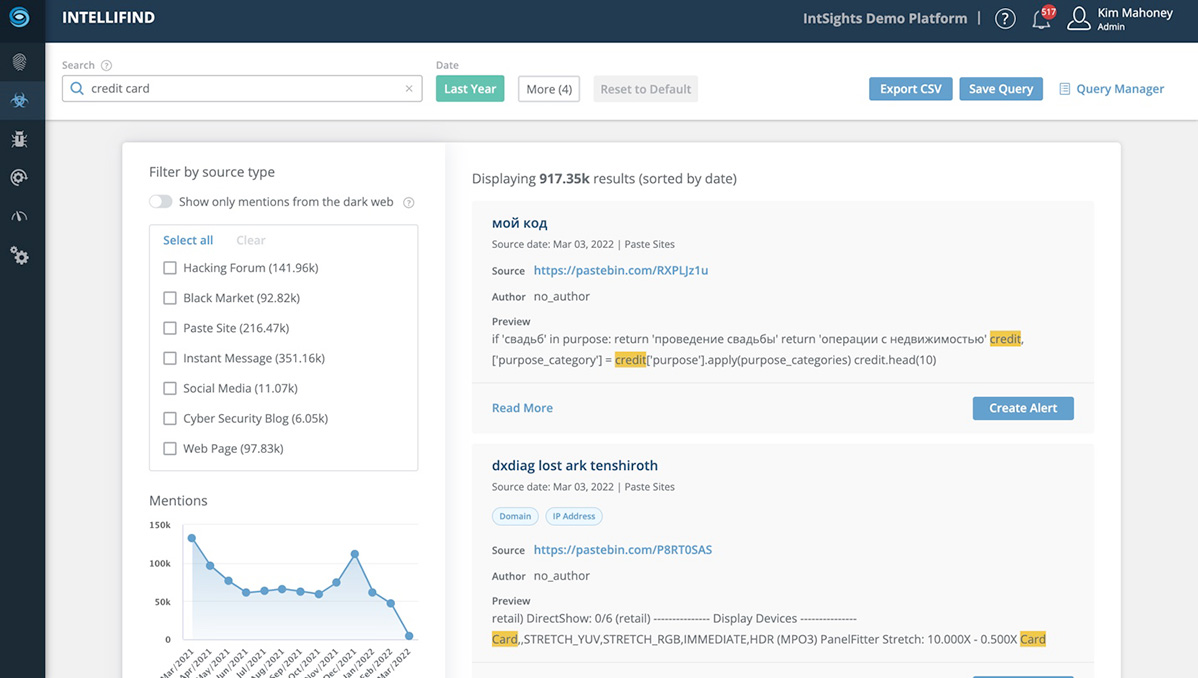

Mehr erfahrenUmfassende Bedrohungsdatenbank

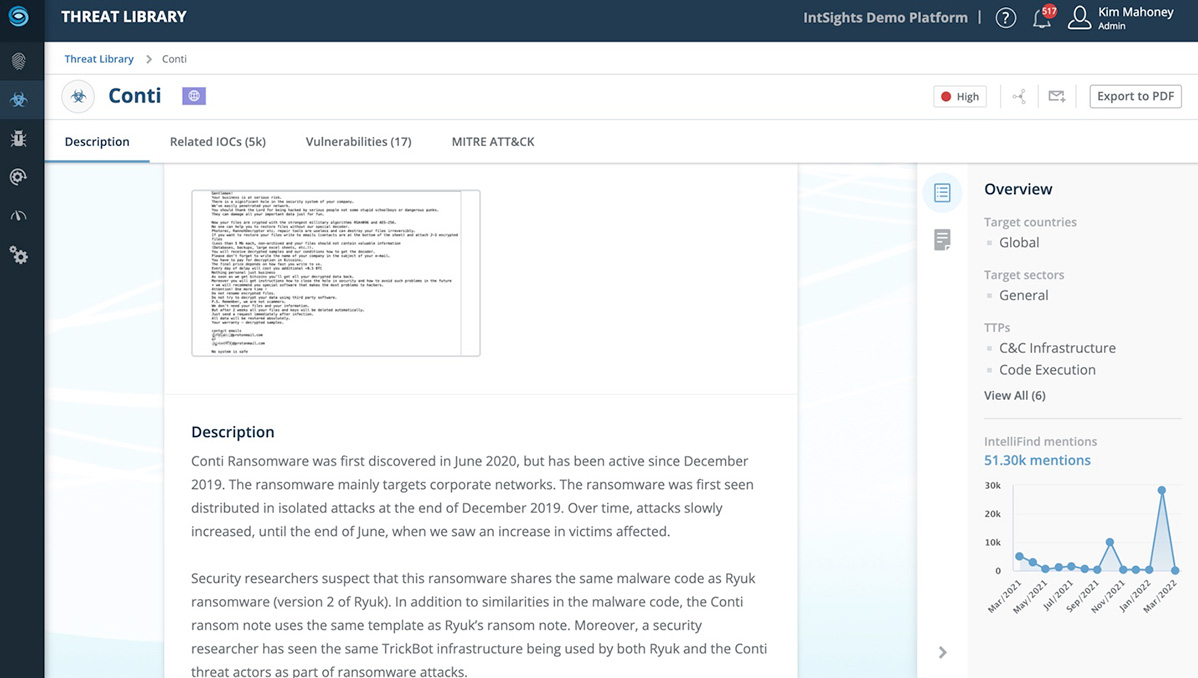

Unsere umfangreiche Bedrohungsdatenbank wird von einem engagierten Team von Forschungsanalysten unterstützt. Diese arbeiten unermüdlich daran, aktuelle Bedrohungsdaten auf einer benutzerfreundlichen Oberfläche für erweiterte Suchfunktionen mit regulären Ausdrücken (ReGex) bereitzustellen. Unsere Bedrohungsdatenbank enthält relevante Themen wie die Technik-IDs des MITRE ATT&CK-Frameworks und eine Liste gängiger Taktiken, Techniken und Verfahren (TTV), die von Bedrohungsakteuren bei realen Angriffen eingesetzt werden. Die Datenbank ist so aufgebaut, dass Sie die relevanten Informationen, die Sie benötigen, in einer einzigen, übersichtlichen und vereinfachten Ansicht finden.

Mehr erfahren