- Home

- Products

- InsightIDR

- Features

Rapid7

InsightIDR Features

Gewinnen Sie Zeit zurück, damit Sie sich auf das Wesentliche konzentrieren können (einschließlich Mittagessen)

Security Information and Event Management – SIEM

Unser führendes Cloud-SIEM der nächsten Generation ist das Herzstück von InsightIDR. Dank des nativen Cloud-Datensees, der vielfältigen Protokollerfassungsfunktionen, der benutzerdefinierten Protokollanalyse und der flexiblen Such- und Berichtsfunktionen können Sie selbst die komplexesten Daten analysieren und Erkenntnisse schneller gewinnen. Mit unserem SIEM können Sie diese mühsamen Tätigkeiten von Ihrer Liste streichen: endlos Protokolle durchsuchen, komplizierte Anfragen schreiben und zertifizierte Datenerforscher anheuern. InsightIDR korreliert die Millionen von täglichen Ereignissen in Ihrer Umgebung direkt mit den Benutzern und Assets dahinter. Es hebt die Risiken in Ihrem Unternehmen hervor und priorisiert, wo vorrangig zu suchen ist.

Mehr erfahrenEndpunkte erkennen und reagieren

Herkömmliche SIEMs wurden entwickelt, um riesige Mengen an Protokolldaten zu erfassen und Sicherheitsteams Analysefunktionen bereitzustellen. Üblicherweise blieb es Ihnen überlassen, herauszufinden, wo die Bösewichte sind und was zu tun ist. Wir verfolgten mit dem Insight Agent von Anfang an einen Ansatz, bei dem die Erkennung von Bedrohungen am Endpunkt im Vordergrund steht und Angriffe frühzeitig erkannt werden. Während viele Tools zur Erkennung und Raktion auf Endpunkte zu Ladenhütern wurden, haben wir wichtige Daten erfasst und den Warnmeldungen einen relevanten Kontext hinzugefügt. Sicherheitsteams haben eine Endpunktabdeckung, der sie vertrauen und auf deren Basis sie schneller reagieren können.

Mehr erfahrenAnalyse des Netzwerkverkehrs

Der Netzwerksensor der Insight-Plattform legt neben den Daten aus dem Rest Ihrer Umgebung auch kritische Netzwerksichtbarkeit und -erkennung frei. Mit dem leichtgewichtigen Sensor in Position können Sie verdächtige Aktivitäten im Netzwerk schnell erkennen. Andere Netzwerküberwachungs-Tools können viel Rauschen erzeugen können, das kuratierte Intrusion Detection System (IDS) von InsightIDR konzentriert sich jedoch auf echte Bedrohungen. Aussagekräftige Forensik und Untersuchungen ergeben sich durch den Zugriff auf zusätzliche Netzwerk-Metadaten, sodass Sie den vollen Umfang der Aktivitäten verstehe können.

Mehr erfahrenUser and Entity Behavior Analytics (UEBA)

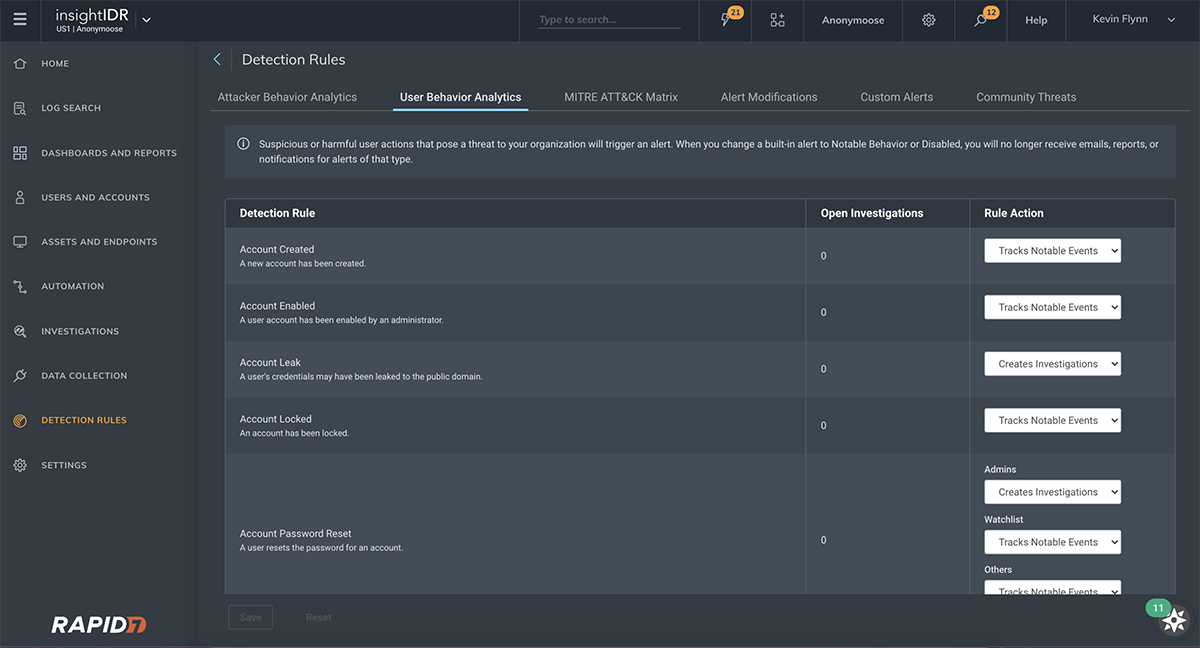

Angreifer generieren in der heutigen Zeit massenhaft Malware in hoher Qualität. Sie gefährden auch Anlagen, indem sie sich seitlich zwischen ihnen bewegen und Anmeldedaten verwenden, die sie durch Manipulation des Datenverkehrs, Social Engineering, Hash-Extraktion und andere verdeckte Techniken gestohlen haben. Jeder Verstoß wird durch bestimmte Verhaltensweisen angekündigt – und wir kennen sie zuverlässig. InsightIDR erstellt kontinuierlich eine Basisline der normalen Benutzeraktivität (über die definierten Indikatoren für eine Gefährdung hinaus). Angreifer können als Unternehmensangehörige getarnt sein, das ist aber für UEBA kein Problem. Korrelierte Benutzerdaten bieten auch einen umfangreichen Kontext für andere Angreiferwarnungen, um Ihre Untersuchungen und Reaktionen zu beschleunigen.

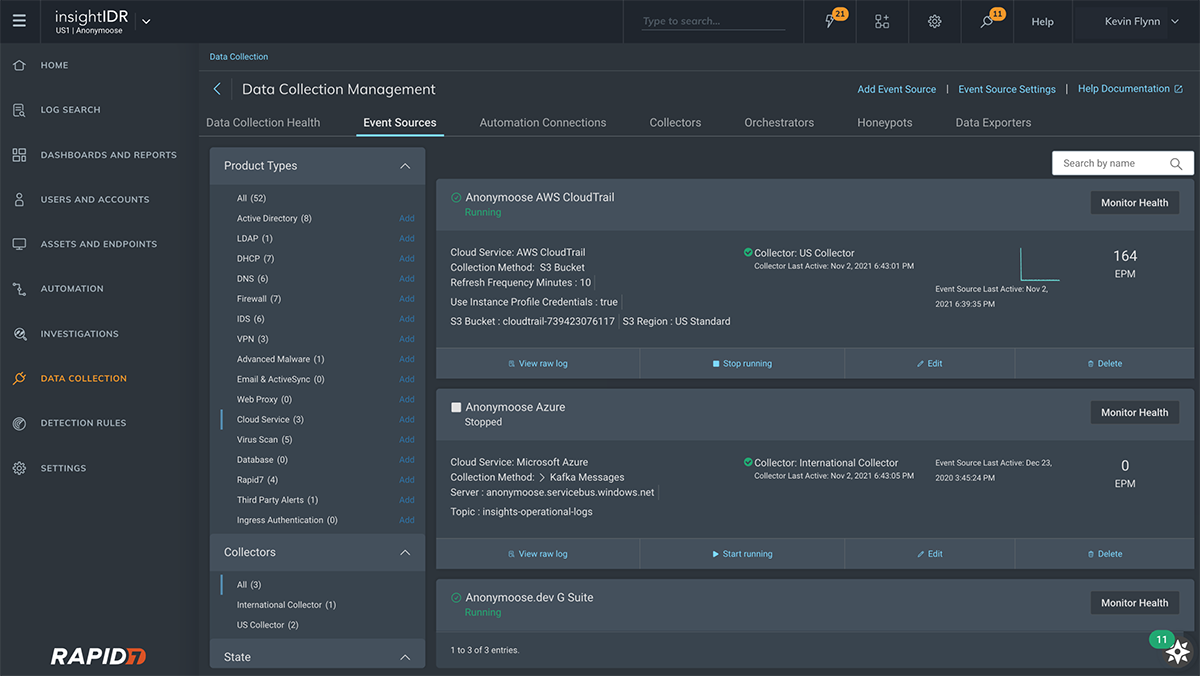

Mehr erfahrenCloud und Integrationen

Mit unserem führenden Cloud-SIEM als Herzstück unterstützt InsightIDR eine robuste Bibliothek von Drittanbieter-Integrationen als Ergänzung seiner sofort einsatzbereiten Endpunkt-, Netzwerk- und Benutzerabdeckung. Egal welche IaaS- oder Cloud-Anwendungen Sie verwenden, unsere native SaaS-Infrastruktur und flexible Protokollierung erfasst Daten schnell und skaliert sie problemlos. InsightIDR wurde für dynamische, sich ständig verändernde Umgebungen entwickelt, um Ihnen selbst vor den raffiniertesten Angreifern immer einen Vorsprung zu verschaffen. Sie können ungewöhnliche Aktivitäten oder Bedrohungen in der Cloud leicht erkennen. Außerdem können Sie Erkennungen aus anderen Systemen heranziehen, um sie gemeinsam mit den übrigen Daten zu analysieren und zu untersuchen.

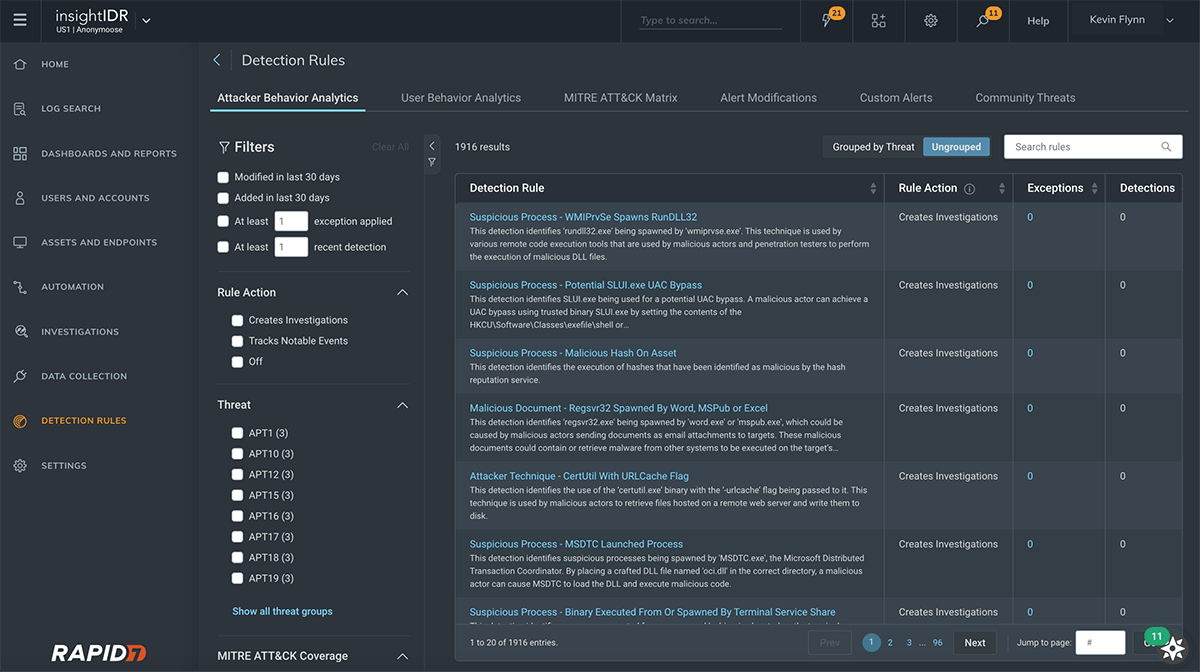

Mehr erfahrenIntegrierte Threat Intelligence

InsightIDR nutzt interne und externe Threat Intelligence, die Ihre gesamte Angriffsfläche abdecken. Unsere Erkennungsbibliothek umfasst Threat Intelligence aus der Open-Source-Community von Rapid7, erweiterte Angriffsflächenzuordnung und proprietäres maschinelles Lernen Erkennungen werden von unsseren Fachleuten in der Threat Intelligence und Erkennungstechnikern aktualisiert und kontinuierlich angepasst. SaaS-Bereitstellung bedeutet, dass Sie immer sofortigen Zugriff auf die neuesten Informationen haben. Sie müssen auch nicht mühsam Regeln erstellen oder anpassen: Alles wird vor Ort von unseren globalen MDR-Teams überprüft, die unsere beneidenswerte Benutzerfreundlichkeit sicherstellen.

Mehr erfahrenMITRE ATT&CK Ausrichtung

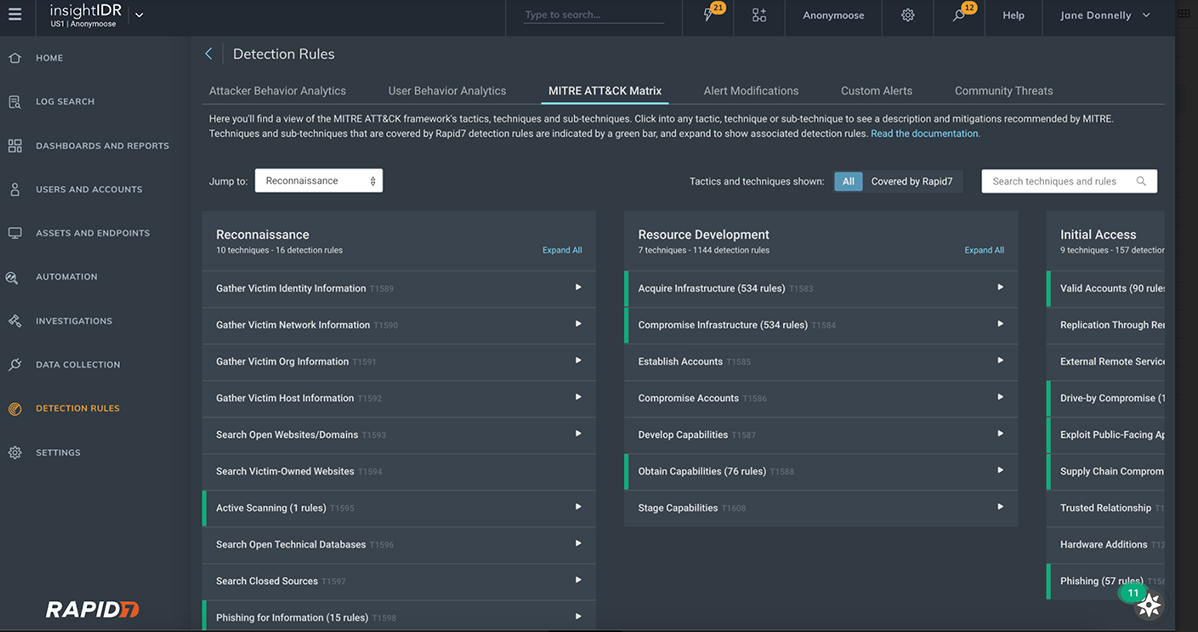

Die umfangreiche Rapid7-Bibliothek der Erkennungen und Angreiferverhaltensmustern ist nach dem MITRE ATT&CK® -Framework ausgerichtet, einer offenen, weltweit zugänglichen Wissensdatenbank mit realen Taktiken und Techniken von Cyber-Kriminellen. Wir glauben an die Offenheit und gemeinschaftliche Zusammenarbeit von MITRE. Tatsächlich praktizieren wir es selbst.

Mehr erfahrenTäuschungstechnologie

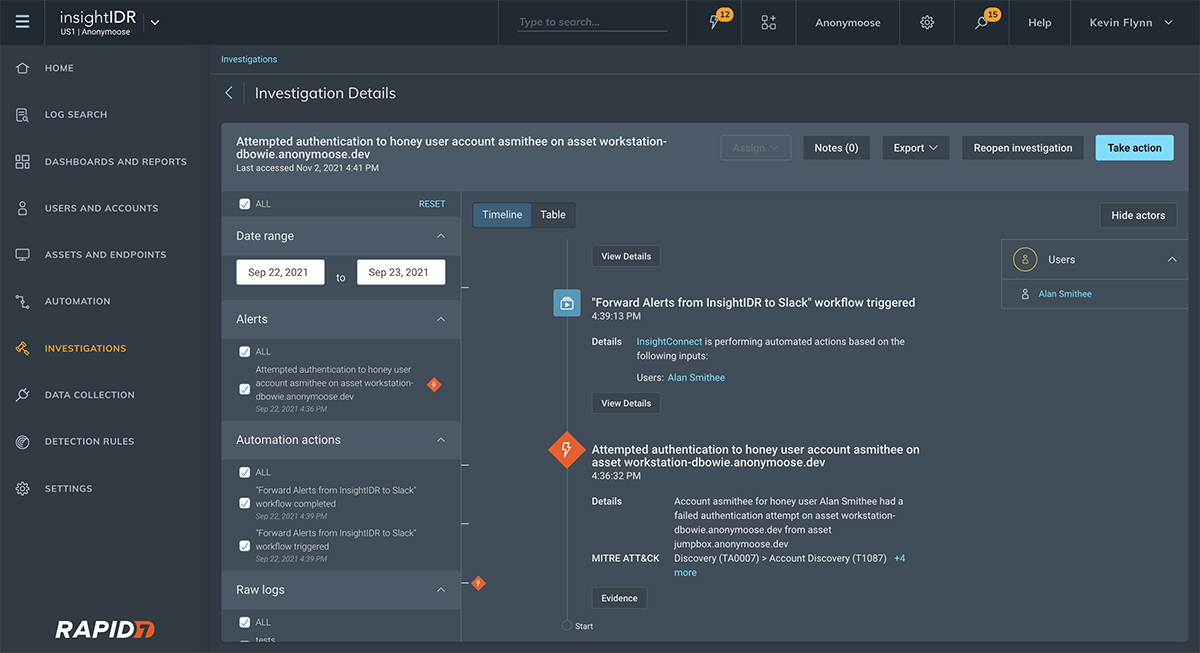

XDR, das an Endpunkten oder einer Handvoll Ereignisquellen überindiziert, erzeugt Poren in der Umgebung. Sie können Aktivitäten übersehen, die darauf hindeuten, dass etwas Schändliches im Spiel ist. Angreifer können entkommen. InsightIDRs einfach zu implementierende Täuschungs-Suite ermöglicht es Ihnen, weitere Fallen und Fallstricke zu erstellen: Honeypots, Honey-User, Honey-Credentials und Honey-Files – allesamt entwickelt, um bösartiges Verhalten zu einem früheren Zeitpunkt zu erkennen.

Mehr erfahrenReaktion auf Vorfälle und Ermittlungen

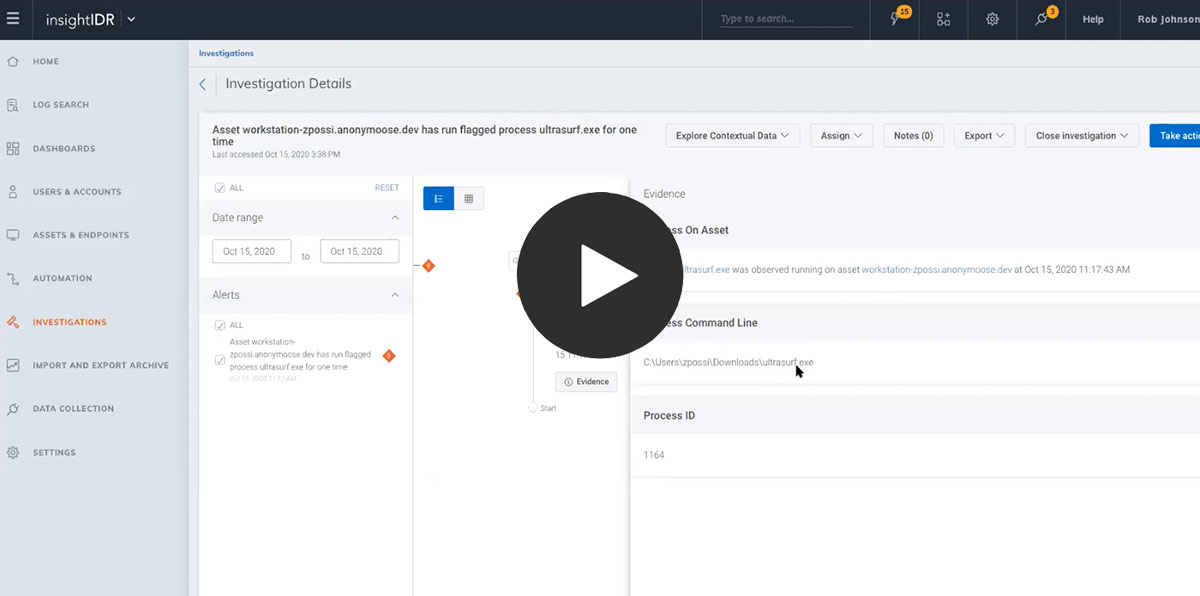

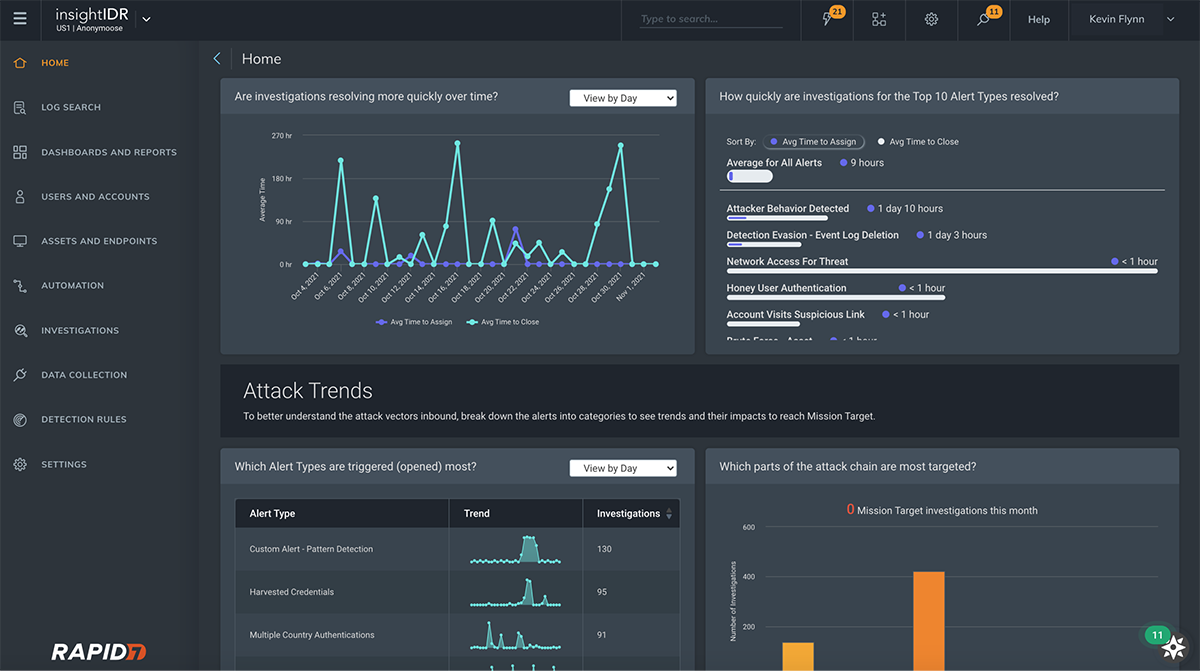

Zu viele Erkennungs- und Reaktionstools überlassen die Arbeit den Analysten: Hier sind jede Menge Einzelteile, sagen sie, und jetzt kannst Du Dir selbst ein Bild machen. InsightIDR erledigt die Arbeit, damit Sie komplexe Situationen auf einen Blick verstehen. Es ergänzt jede Protokollzeile automatisch mit Benutzer- und Anlagendetails und korreliert Ereignisse aus verschiedenen Datenquellen. Jede Meldung erstellt eine detaillierte, intuitive und visuelle Untersuchungszeitleiste. Sie erhalten das, was Sie brauchen, ohne die Notwendigkeit, mitten in einem Angriff zwischen Tools und Registerkarten hin- und herspringen zu müssen.

Mehr erfahrenReaktion und Automatisierung

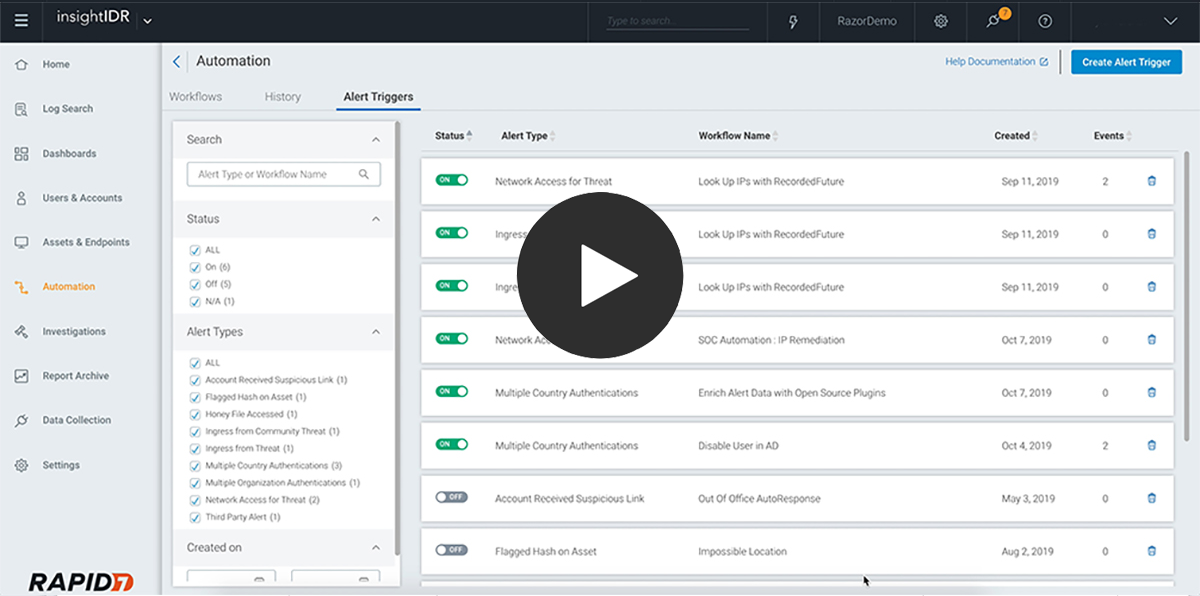

Wir alle wissen dass die Sicherheitsteams unterbesetzt und überlastet sind. Effiziente Arbeit ist der einzige Ausweg. Automatisierung hilft, sich wiederholende, manuelle Arbeiten zu reduzieren, während Integrationen die Anzahl der Registerkarten verringern, die Sie zur Bearbeitung eines Ereignisses öffnen müssen. InsightIDR bietet eine Reihe von Automatisierungsfunktionen, darunter vorgefertigte Arbeitsabläufe für die Eindämmung von Bedrohungen an einem Endpunkt, die Sperrung von Benutzerkonten und die Integration in Ticketing-Systeme. Sie können auch einen beliebigen Arbeitsablauf oder ein Reaktions-Strategiepapier einfach mit nur einem Mausklick starten: InsightIDR lässt sich nahtlos in InsightConnect integrieren. Und dank der in unsere Erkennungsbibliothek integrierten Reaktionsvorschläge von Experten wissen die Teams immer, was als nächstes zu tun ist. InsightIDR erinnert sich an das R in XDR.

Mehr erfahrenSind Sie bereit, InsightIDR auszuprobieren?

Sehen Sie InsightIDR in Aktion

On-Demand-Demo

Eine Übersicht über Funktionen und Fähigkeiten – kein Setup erforderlich.